下面我将从核心概念、开发阶段、部署阶段(IIS)和最佳实践四个方面,详细讲解 ASP.NET 网站的权限设置。

(图片来源网络,侵删)

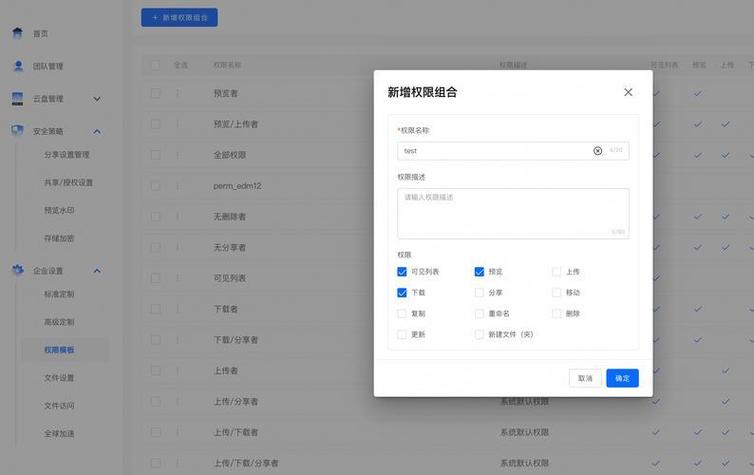

核心概念:理解三个关键角色

在开始设置之前,必须理解三个核心概念,它们是权限设置的基石:

-

应用程序池标识

- 是什么:这是运行你的 ASP.NET 应用程序的 Windows 账户,它是一个虚拟账户,由 IIS 管理。

IIS APPPOOL\DefaultAppPool或IIS APPPOOL\MyWebAppPool。 - 为什么重要:你的网站代码、读取/写入文件、访问数据库等所有操作,都是在这个应用程序池账户的权限下进行的。这是权限设置中最关键的一环。

- 如何查看:在 IIS 管理器中,选择“应用程序池”,然后点击你正在使用的应用程序池,右侧的“高级设置” -> “进程模型” -> “标识”。

- 是什么:这是运行你的 ASP.NET 应用程序的 Windows 账户,它是一个虚拟账户,由 IIS 管理。

-

网站物理路径的用户

- 是什么:这是指 Windows 操作系统中,对存放你网站代码的文件夹(

C:\inetpub\wwwroot\MyWebSite)拥有权限的那个 Windows 用户。 - 为什么重要:网站需要读取

.aspx,.config,.js,.css等文件,如果应用程序池账户没有这个文件夹的读取权限,网站将无法运行,如果需要写入文件(如上传图片、生成日志),还需要写入权限。

- 是什么:这是指 Windows 操作系统中,对存放你网站代码的文件夹(

-

ASP.NET 内置提供者

(图片来源网络,侵删)

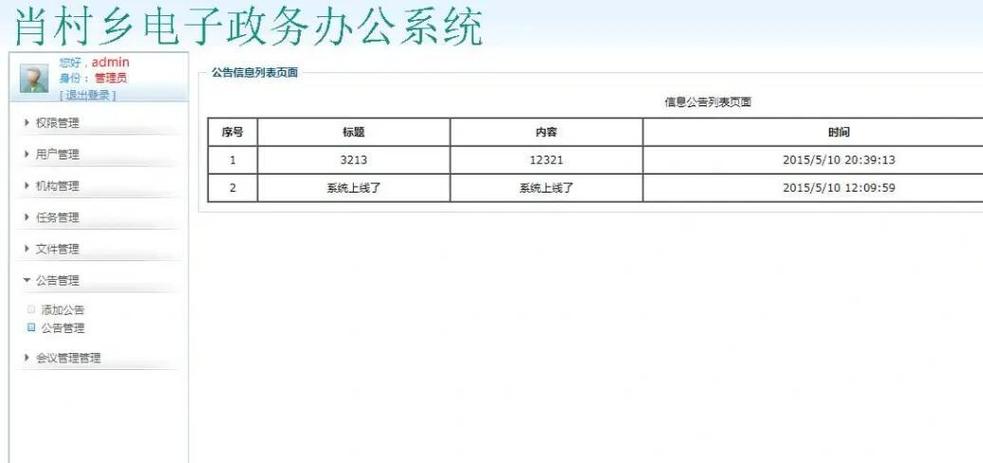

(图片来源网络,侵删)- 是什么:ASP.NET 提供了一套内置的“提供者”来管理用户、角色和成员资格。

<authentication>:处理用户登录,可以是Windows、Forms(基于表单的验证)、None等。<membership>:管理用户账户(创建、删除、验证密码等)。<roleManager>:管理用户角色(如“管理员”、“普通用户”)。

- 为什么重要:这是你网站业务逻辑层面的权限控制,它决定了谁能登录,登录后能看到什么、能做什么,它依赖于数据库(如 SQL Server 或 SQL Server Express)来存储用户和角色信息。

- 是什么:ASP.NET 提供了一套内置的“提供者”来管理用户、角色和成员资格。

应用程序池账户决定了网站在操作系统层面能做什么(文件/数据库访问),而ASP.NET 提供者决定了网站在业务逻辑层面谁能做什么(页面和功能访问)。

开发阶段的权限设置

在开发过程中,权限设置相对简单,但养成良好的习惯至关重要。

文件系统权限

假设你的网站项目在 C:\Projects\MyWebApp。

- 最小权限原则:只授予应用程序池账户绝对必要的权限。

- 基本权限:

- 读取:必须授予,应用程序池需要读取所有

.aspx,.config,.dll等文件。 - 执行:必须授予,IIS 需要执行你的应用程序。

- 写入:谨慎授予,只有在明确需要写入文件或文件夹时才授予(例如上传文件夹、日志文件夹)。

- 读取:必须授予,应用程序池需要读取所有

- 如何设置:

- 找到你的网站文件夹(

C:\Projects\MyWebApp)。 - 右键 -> “属性” -> “安全” 选项卡。

- 点击“编辑” -> “添加”。

- 输入你的应用程序池名称(

IIS APPPOOL\DefaultAppPool),点击“检查名称”确认无误后点击“确定”。 - 在权限列表中,为该账户勾选 “读取” 和 “读取和执行”。

- 如果需要写入,再勾选 “写入”。

- 找到你的网站文件夹(

最佳实践:对于需要写入的子文件夹(如 Uploads),单独为该文件夹设置权限,而不是在根目录授予写入权限。

Web.config 中的权限配置

这是业务逻辑层面的核心。

a. 身份验证

决定用户如何登录。

<!-- 1. 关闭匿名访问,强制用户登录 --> <authentication mode="Forms"> <forms loginUrl="~/Account/Login.aspx" timeout="30" /> </authentication> <!-- 2. 使用 Windows 验证(通常用于企业内网) --> <authentication mode="Windows" />

b. 授权

决定哪些用户或角色可以访问哪些资源。

<!-- 1. 允许所有人访问首页 -->

<location path="Default.aspx">

<system.web>

<authorization>

<allow users="*" /> <!-- * 表示所有用户,包括匿名用户 -->

</authorization>

</system.web>

</location>

<!-- 2. 拒绝所有匿名用户访问 Admin 文件夹 -->

<location path="Admin">

<system.web>

<authorization>

<deny users="?" /> <!-- ? 表示匿名用户 -->

<allow roles="Administrator" /> <!-- 只允许 Administrator 角色的用户访问 -->

</authorization>

</system.web>

</location>

<!-- 3. 拒绝所有用户访问 -->

<authorization>

<deny users="*" />

</authorization>

c. 角色和成员资格管理

在 Web.config 中定义如何管理用户和角色。

<system.web>

<!-- 启用角色管理 -->

<roleManager enabled="true" defaultProvider="DefaultRoleProvider">

<providers>

<clear/>

<add name="DefaultRoleProvider"

type="System.Web.Security.SqlRoleProvider, System.Web, Version=4.0.0.0, Culture=neutral, PublicKeyToken=b03f5f7f11d50a3a"

connectionStringName="DefaultConnection"

enablePasswordRetrieval="false"

enablePasswordReset="false"

requiresQuestionAndAnswer="false"

requiresUniqueEmail="false"

maxInvalidPasswordAttempts="5"

minRequiredPasswordLength="6"

minRequiredNonalphanumericCharacters="0"

passwordAttemptWindow="10"

applicationName="/" />

</providers>

</roleManager>

<!-- 启用用户管理 -->

<membership defaultProvider="DefaultMembershipProvider">

<providers>

<clear/>

<add name="DefaultMembershipProvider"

type="System.Web.Security.SqlMembershipProvider, System.Web, Version=4.0.0.0, Culture=neutral, PublicKeyToken=b03f5f7f11d50a3a"

connectionStringName="DefaultConnection"

enablePasswordRetrieval="false"

enablePasswordReset="true"

requiresQuestionAndAnswer="false"

requiresUniqueEmail="false"

maxInvalidPasswordAttempts="5"

minRequiredPasswordLength="6"

minRequiredNonalphanumericCharacters="0"

passwordAttemptWindow="10"

applicationName="/" />

</providers>

</membership>

</system.web>

注意:使用 <membership> 和 <roleManager> 需要先在数据库中为他们创建表和视图(可以使用 aspnet_regsql.exe 工具)。

部署阶段(IIS)的权限设置

这是生产环境中最关键的一步。

应用程序池标识

这是最高优先级的安全设置。

- 最佳实践:永远不要使用

LocalSystem或Network Service,这些账户权限过高,存在安全风险。 - 推荐做法:

- 在 Windows 服务器上,为你的每个网站创建一个专用的、低权限的域用户或本地用户,创建一个名为

WebAppUser的用户,并将其加入Users组(不要加入Administrators组)。 - 在 IIS 中,为你的应用程序池创建一个新的应用程序池。

- 在该应用程序池的“高级设置”中,将“标识”修改为“自定义账户”。

- 输入你刚刚创建的专用用户名和密码。

- 在 Windows 服务器上,为你的每个网站创建一个专用的、低权限的域用户或本地用户,创建一个名为

这样,你的网站就运行在一个权限受限的账户下,即使网站被攻破,攻击者也难以对整个服务器造成更大破坏。

网站文件夹权限

与开发阶段类似,但对象是服务器上的物理路径。

-

网站根目录:

- 专用用户(应用程序池账户):授予 “读取” 和 “读取和执行” 权限。

- SYSTEM 账户:授予 “完全控制” 权限,这允许 Windows 更新、IIS 管理器等进行必要的维护操作。

- Administrators 组:授予 “完全控制” 权限,方便管理员管理。

- 移除或拒绝:

Users组和Everyone的权限,确保只有你明确授权的账户才能访问网站文件。

-

需要写入的文件夹(如

App_Data,Uploads):- 专用用户(应用程序池账户):授予 “修改” 或 “完全控制” 权限。

- SYSTEM 账户:可以授予 “读取” 和 “写入” 权限。

IIS 管理器权限

在 IIS 级别,你可以配置更精细的访问控制。

-

IP 地址和域限制:

- 在 IIS 管理器中,选择你的网站。

- 双击 “IP 地址和域限制”。

- 默认情况下,所有访问都允许,你可以编辑“操作”来“添加允许条目”或“添加拒绝条目”。

- 你可以设置一个 IP 地址范围(只允许公司内网的 IP 访问管理页面),这是一种非常有效的安全防护。

-

URL 授权:

- 这比 Web.config 中的

<authorization>更底层,性能更好,可以在 IIS 级别直接配置,而无需修改代码。

- 这比 Web.config 中的

最佳实践总结

- 最小权限原则:这是所有安全设置的黄金法则,永远只授予完成任务所必需的最小权限。

- 专用应用程序池账户:为每个网站创建专用的、低权限的 Windows 账户作为应用程序池标识。

- 文件系统权限精细化:在根目录只授予“读取/执行”,在需要写入的子目录单独授予“写入/修改”权限,避免在根目录授予写入权限。

- 使用 ASP.NET 授权:充分利用

<location>、<authorization>、<roleManager>和<membership>来保护你的业务逻辑。 - 隔离敏感数据:将数据库连接字符串等敏感信息放在

Web.config的<connectionStrings>中,并确保Web.config文件本身不能被 Web 服务器直接读取(IIS 默认配置如此)。 - 定期审计:定期检查服务器上的用户账户、文件夹权限和应用程序池设置,确保没有不必要的权限被授予。

- 考虑更现代的方案:对于新项目,可以考虑使用 ASP.NET Core Identity,它比传统的 Membership 提供了更灵活、更强大的用户和角色管理功能,并且与 Entity Framework Core 集成得更好。

通过以上步骤,你可以为你的 ASP.NET 网站建立一个健壮、安全的多层次权限体系。