iptables屏蔽网站终极指南:从零开始掌握Linux服务器防火墙控制(附实战案例)

** 还在用hosts文件?试试iptables,更高效、更灵活的服务器级网站屏蔽方案!

(Meta Description)

本文是2025年最新、最详细的iptables屏蔽网站教程,无论你是运维工程师、VPS管理员还是网站开发者,都能通过本指南学会使用iptables命令,高效、精准地屏蔽指定网站、域名或IP地址,文章涵盖基础原理、实战命令、常见问题排查及进阶技巧,助你轻松掌控服务器网络访问权限。

引言:为什么你需要用iptables屏蔽网站?

在日常的服务器管理中,我们时常会遇到需要屏蔽某些网站的场景。

- 安全防护: 屏蔽已知的恶意软件、钓鱼网站或攻击源IP。

- 带宽管理: 限制员工或服务器自身访问视频、社交等高带宽消耗的网站,保障核心业务带宽。

- 合规要求: 遵循公司政策或法律法规,禁止访问特定类型的网站。

- 应用隔离: 在测试环境中,禁止服务器访问生产环境的某些域名,防止误操作。

你可能首先想到的是修改/etc/hosts文件,但这种方法有一个致命缺点:它只对当前服务器有效,且无法处理动态IP或复杂的域名匹配,而iptables作为Linux内核自带的强大防火墙工具,可以实现更高效、更灵活、更底层的网络控制。

我们就来深入探讨如何使用iptables精准地屏蔽网站。

iptables基础扫盲:理解“表”与“链”

在开始操作前,你需要理解iptables的两个核心概念:表和链。

- 表: 是不同功能的集合,iptables内置了多个表,最常用的是

filter表(用于过滤数据包)和nat表(用于网络地址转换),我们屏蔽网站主要在filter表上操作。 - 链: 是数据包流经的检查点,每个表都包含若干链,最核心的是三个内置链:

INPUT:处理进入服务器的数据包。OUTPUT:处理从服务器发出的数据包。FORWARD:处理经过服务器的转发数据包(通常用于路由器)。

我们的目标是屏蔽服务器自身访问某个网站,所以操作的核心是 OUTPUT 链。

实战演练:使用iptables屏蔽网站

屏蔽网站主要有两种方式:屏蔽域名和屏蔽IP地址,在实际操作中,我们更推荐屏蔽域名,因为IP地址可能会变化。

屏蔽域名(推荐方法)

屏蔽域名需要两个步骤:

- 解析域名到IP地址。

- 使用iptables的

-m owner和-p tcp模块,匹配进程发出的数据包,并丢弃它。

为什么用-m owner?

直接屏蔽IP,服务器上所有访问该IP的流量都会被阻止,而使用-m owner --pid-owner <pid>或-m owner --cmd-owner <command>,可以只阻止特定进程(如浏览器、curl)的访问,而保留系统其他必要的网络通信(如DNS查询、yum/apt更新等),更加精准和安全。

操作步骤:

假设我们要屏蔽 www.blocked-site.com。

第1步:查找域名的IP地址

使用 nslookup 或 dig 命令:

nslookup www.blocked-site.com # 或 dig www.blocked-site.com

假设我们得到IP地址为 2.3.4。

第2步:编写并执行iptables规则

为了精准屏蔽,我们结合-m owner和-p tcp。

场景A:屏蔽所有用户(root)发出的TCP访问

# 1. 添加规则,丢弃所有TCP访问 iptables -A OUTPUT -p tcp -d 1.2.3.4 -j DROP # 解释: # -A OUTPUT: 追加一条规则到OUTPUT链的末尾 # -p tcp: 匹配TCP协议 # -d 1.2.3.4: 目标IP地址为1.2.3.4 # -j DROP: 动作为丢弃数据包

场景B:精准屏蔽特定进程(更推荐)

如果你想只屏蔽curl命令访问该网站,而其他程序不受影响:

# 1. 添加规则,丢弃由'curl'命令发出的TCP访问 iptables -A OUTPUT -p tcp -m owner --cmd-owner curl -d 1.2.3.4 -j DROP

场景C:屏蔽域名(通过匹配DNS查询)

这是一个更高级的技巧,通过匹配DNS查询来达到屏蔽目的,无需关心IP变化。

# 1. 先允许DNS查询,否则自己都解析不了域名 iptables -A OUTPUT -p udp --dport 53 -j ACCEPT iptables -A OUTPUT -p tcp --dport 53 -j ACCEPT # 2. 添加规则,丢弃所有对'www.blocked-site.com'的TCP访问 # 注意:这种方法需要你手动将域名写入规则,不如-persistent方便 # 但对于理解原理很有帮助 iptables -A OUTPUT -p tcp -m string --string "www.blocked-site.com" --algo bm -j DROP

注意: 使用字符串匹配可能影响性能,且规则复杂,对于生产环境,推荐使用

ipset结合iptables,或者使用专门的代理/网关解决方案。

屏蔽IP地址

如果目标是一个固定的IP地址(一个攻击源),操作则非常直接。

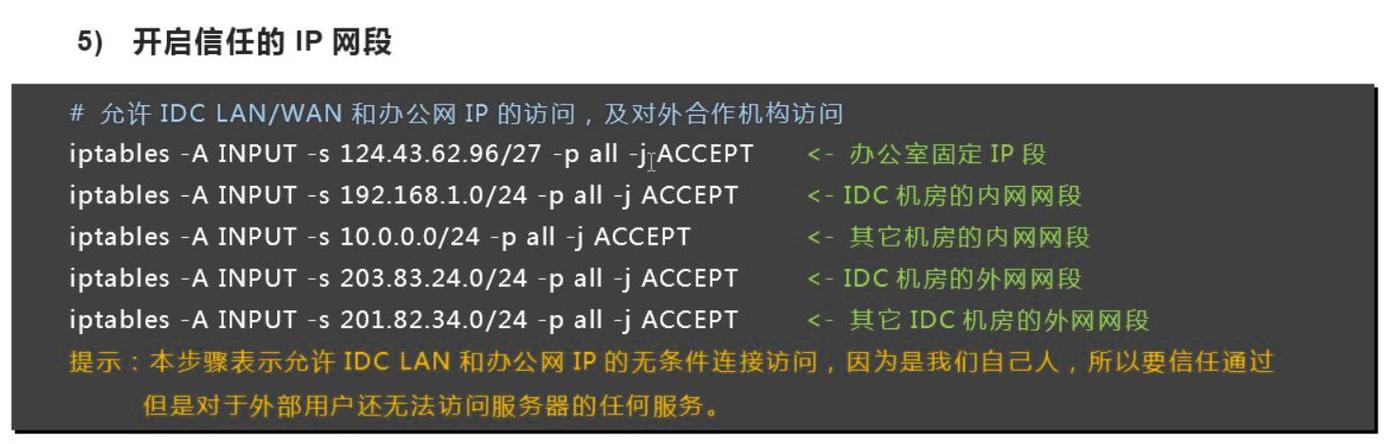

# 屏蔽单个IP iptables -A INPUT -s 1.2.3.4 -j DROP # 屏蔽一个IP段 iptables -A INPUT -s 1.2.3.0/24 -j DROP # 屏蔽服务器自身访问某个IP iptables -A OUTPUT -d 5.6.7.8 -j DROP

解释:

-s <source_ip>: 匹配源IP地址。-d <dest_ip>: 匹配目标IP地址。/24: 表示子网掩码,即前24位为网络位,屏蔽从6.7.1到6.7.254的所有IP。

让规则永久生效:避免重启后失效

默认情况下,iptables的规则在重启后会丢失,为了让规则永久保存,你需要根据你的Linux发行版执行不同操作。

对于 CentOS / RHEL / Fedora:

# 保存规则 service iptables save # 或者在较新版本中 iptables-save > /etc/sysconfig/iptables # 开机自启 systemctl enable iptables

对于 Debian / Ubuntu:

# 安装iptables-persistent工具 apt-get update apt-get install iptables-persistent # 保存当前规则(IPv4和IPv6) netfilter-persistent save # 开机自启 systemctl enable netfilter-persistent

常见问题与进阶技巧

Q1:如何查看已添加的规则?

# 查看所有链的规则(-L),并显示行号(--line-numbers) iptables -L --line-numbers # 只查看OUTPUT链 iptables -L OUTPUT --line-numbers

Q2:如何删除或修改一条规则?

你需要先知道规则的序号(通过上面的命令查看),然后使用-D参数删除。

# 假设要删除OUTPUT链的第3条规则 iptables -D OUTPUT 3

Q3:我屏蔽了网站,但依然能访问,为什么?

- 规则顺序问题:

iptables是按顺序匹配的,如果前面有ACCEPT规则覆盖了你的DROP规则,则不会生效,检查规则顺序。 - 规则未生效: 确认是否执行了

iptables-save或service iptables save,确保规则已保存。 - 其他链/表: 检查

PREROUTING或FORWARD链是否有其他规则在作祟。 - 进程权限: 如果使用了

-m owner,确保你的运行用户有权限。

进阶技巧:使用ipset管理大量IP

如果你需要屏蔽成千上万个IP(一个恶意IP黑名单),逐条添加iptables规则会导致性能急剧下降,这时,ipset是你的救星。

ipset是一个专门用于存储IP地址集合的工具,配合iptables可以实现一次匹配,批量处理。

基本流程:

-

创建一个IP集合:

ipset create blacklist hash:ip

-

将IP地址批量添加到集合中:

ipset add blacklist 1.2.3.4 ipset add blacklist 5.6.7.8 # 或者从一个文件导入 # cat ips.txt | xargs -I % ipset add blacklist %

-

让iptables匹配这个集合:

iptables -A INPUT -m set --match-set blacklist src -j DROP

-

保存ipset和iptables规则:

ipset save > /etc/ipset.conf iptables-save > /etc/iptables/rules.v4

-

开机自动加载: 在

/etc/rc.local或systemd服务中添加命令来恢复ipset和iptables规则。

iptables是Linux系统管理员的瑞士军刀,掌握它,你就拥有了服务器网络流量的绝对控制权,屏蔽网站只是其强大功能的冰山一角。

通过本文,你应该已经学会了:

iptables的基本工作原理。- 如何通过

OUTPUT链屏蔽服务器自身访问。 - 推荐使用域名解析结合

-m owner进行精准屏蔽。 - 如何让规则永久生效。

- 了解并初步掌握了

ipset这一处理海量IP的利器。

希望这篇详尽的指南能对你有所帮助,打开你的终端,动手实践一下吧!如果你有任何问题或经验分享,欢迎在评论区留言交流。

#iptables #Linux防火墙 #服务器安全 #网络管理 #运维教程 #屏蔽网站 #网络安全